- 03-5820-1777平日10:00〜18:00

- お問い合わせ

[AWS]VPC(仮想ネットワーク)概要

今回はVPCを使用する上での基本的な知識とVPC(Virtual Private Cloud)の仕様などを説明していきたいと思います。

次回から実際にVPCを作成し、正常に機能するかの確認をしていきます。

AWSインフラ構成

AWSのサービスを使用する上でAWSのインフラ構成の知識が必要になるのでここで簡単に説明します。

AWSの基本的なインフラ構成はリージョンとアベイラビリティゾーン(AZ)というものから構成されます。

以下、それぞれについて説明していきます。

リージョン

リージョンは国や地域におけるAWSのインフラ拠点の事を言います。

以下のリージョンが存在し、AWSのデータセンターが存在します。

AWSのサービスを使用する際、必ずリージョンを選択しています。選択したリージョンで作成したサービスを他のリージョンで使用するには追加の設定等が必要になります。

※S3(バケットはリージョンを指定)やIAMなどのサービスはリージョンをリージョンに作成されず、全てのリージョン内で使用可能です。

以下リージョン一覧

| コード | 名称 |

|---|---|

us-east-2 | 米国東部 (オハイオ) |

us-east-1 | 米国東部(バージニア北部) |

us-west-1 | 米国西部 (北カリフォルニア) |

us-west-2 | 米国西部 (オレゴン) |

af-south-1 | アフリカ (ケープタウン) |

ap-east-1 | アジアパシフィック (香港) |

ap-southeast-3 | アジアパシフィック (ジャカルタ) |

ap-south-1 | アジアパシフィック (ムンバイ) |

ap-northeast-3 | アジアパシフィック (大阪) |

ap-northeast-2 | アジアパシフィック (ソウル) |

ap-southeast-1 | アジアパシフィック (シンガポール) |

ap-southeast-2 | アジアパシフィック (シドニー) |

ap-northeast-1 | アジアパシフィック (東京) |

ca-central-1 | カナダ (中部) |

eu-central-1 | 欧州 (フランクフルト) |

eu-west-1 | 欧州 (アイルランド) |

eu-west-2 | 欧州 (ロンドン) |

eu-south-1 | ヨーロッパ (ミラノ) |

eu-west-3 | 欧州 (パリ) |

eu-north-1 | 欧州 (ストックホルム) |

me-south-1 | 中東 (バーレーン) |

sa-east-1 | 南米 (サンパウロ) |

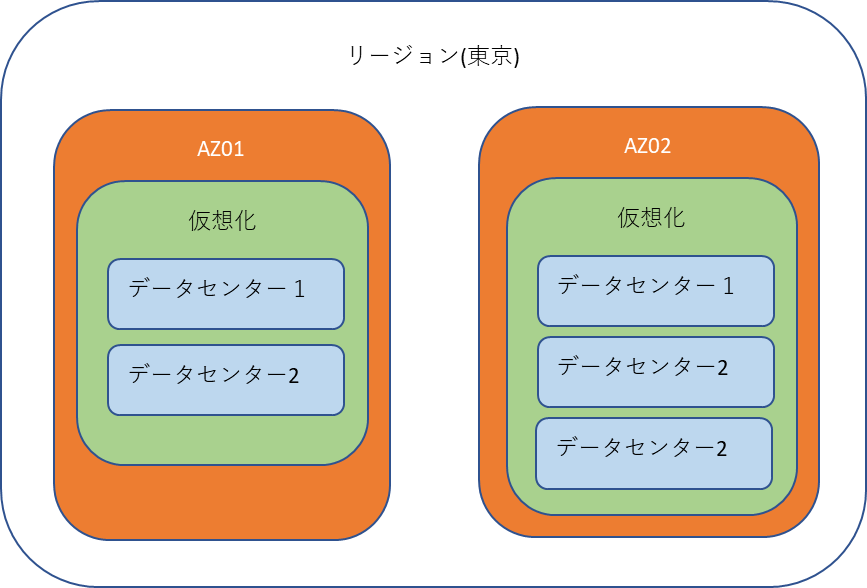

アベイラビリティゾーン(AZ)

アベイラビリティゾーンとは1つ以上のデータセンターで構成された論理的なグループです。

AZはデータセンターにある物理インフラを仮想化してユーザに提供しています。

AZは複数のデータセンターで構成されている為、高い可用性、障害耐性を可能にしています。

VPCを使用する際もリージョンとAZを指定する為、この説明をさせて頂きました。

VPCとは

AWSのネットワークでユーザ占有のネットワーク領域を作ることが出来る仮想ネットワークの事を言います。

以下の特徴を有しています。

・ルーティングテーブル、ネットワークゲートウェイの使用が出来、通常のネットワークと同様の環境を構築する事が可能。

・リージョン内での作成可能VPC数は5つ(上限申請をする事が可能)

・クラウド内、または他のネットワークと接続する事が可能。

・リージョンをまたいでVPCを作成する事は出来ない。

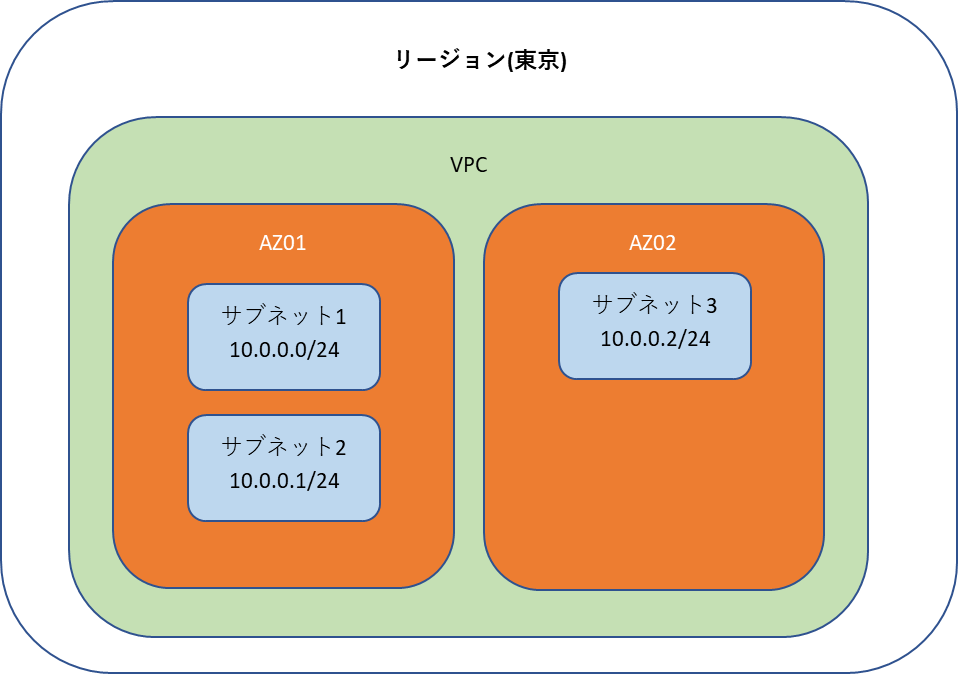

・VPCの内には複数のサブネットを作成可能。

・サブネットはリージョン内のいずれかのAZに属する。

複数AZを跨ぐサブネットイメージ

VPC構成

VPC構成例

サブネット

サブネットはCIDRで分割したVPCのネットワークセグメントです。

1つのサブネットは必ず1つのAZに所属しています。AZを跨いてサブネットを作成する事は出来ません。

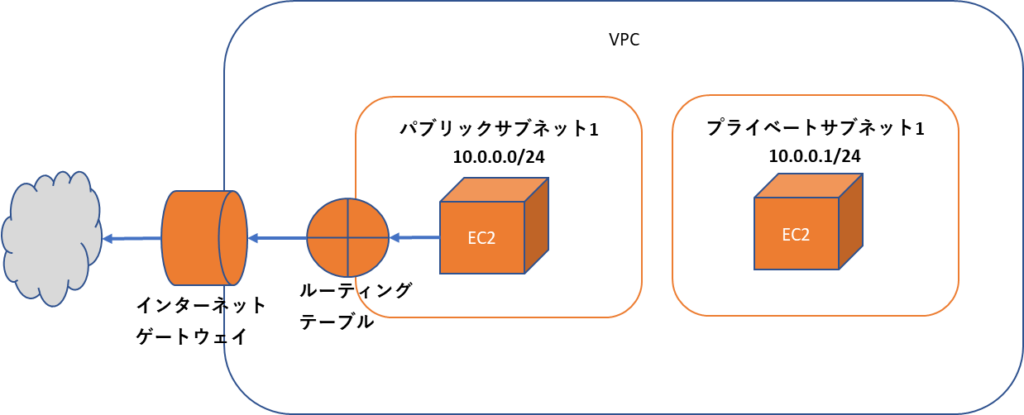

サブネットには「パブリックサブネット」と「プライベートサブネット」という2つの種類のサブネットが存在します。

パブリックサブネット

パブリックサブネットはインターネットに公開したいリソース、Webサーバなどを置く用のサブネットです。

パブリックサブネットは「インターネットゲートウェイ」と「ルーティングテーブル」というものが必要です。

VPC作成時に用意されているインターネットゲートウェイへのルートをルーティングテーブルへ設定するとサブネットはパブリックサブネットになり、インターネットからのアクセスが可能になります。

プライベートサブネット

上記の設定がされてないサブネットはプライベートサブネットとなります。

つまりデフォルトはプライベートサブネットとなり、インターネットからのアクセスが不可になります。

プライベートサブネットへの外部からのアクセス

外部からプライベートサブネットへアクセスする方法は以下の3つがあります。

・セッションマネージャの使用

・踏台サーバの使用

・AWS ClientVPNの使用

セッションマネージャの使用

セッションマネージャはCLIやAWSコンソールから使用可能で、IAMユーザでアクセスする事が可能です。

IAMユーザへ権限を設定する事で、特定のEC2へのアクセスのみ可能にするなど柔軟な制御が可能で、導入も非常に楽なので良い方法だと思います。

踏台サーバの使用

踏台サーバはVPCのパブリックサブネットのEC2へログインした後、プライベートサブネットへアクセスする方法です。

このサーバから複数のEC2、または他のサービスへアクセスしたい時などは有効かと思います。

デメリットとして複数リソースにアクセスが必要ない時は面倒というのと、サーバ用のEC2インスタンス料金がかかるというものがあります。

AWS ClientVPNの使用

踏台サーバの方法と同じような用途になります。

踏み台サーバの維持管理を必要なくなり、幅広い認証の方式に対応しているというメリットがあります。

デメリットとして、設定するのが少し難しく、料金もかかるというものがあります。

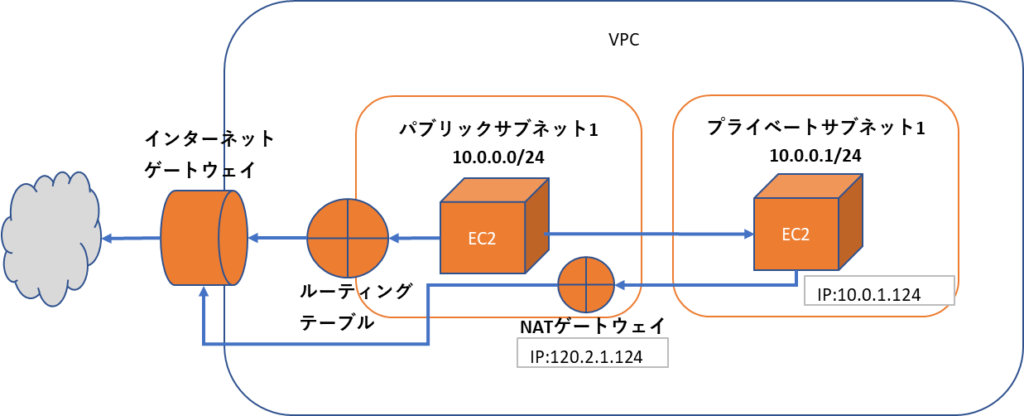

プライベートサブネットからの外部へのアクセス

プライベートサブネットからインターネットなどの外部ネットワークへのアクセスは「NATゲートウェイ」というものを使用します。

上記のVPC構成例にNATゲートウェイを追加したイメージです。

・NATゲートウェイは固定パブリックIPアドレス(Elastic IP Address)を持っている。

・プライベートサブネット上のEC2インスタンスは外部にアクセスする際、NATゲートウェイに依頼する。

・NATゲートウェイは自身のIPアドレスでインターネットゲートウェイを通して外部と通信する。

以上の様にプライベートサブネットからの外部へのアクセスはNATゲートウェイを使用する設定が必要になります。

設定してしまえば、意識せずに外部と通信が出来るようになります。

ネットワークセキュリティ

AWSにはネットワークのセキュリティとしてファイアウォール機能を提供しています。

「セキュリティグループ」と「ネットワークACL」という機能が存在し、それぞれファイアウォール機能を提供しますが、動作するレイヤーが異なります。

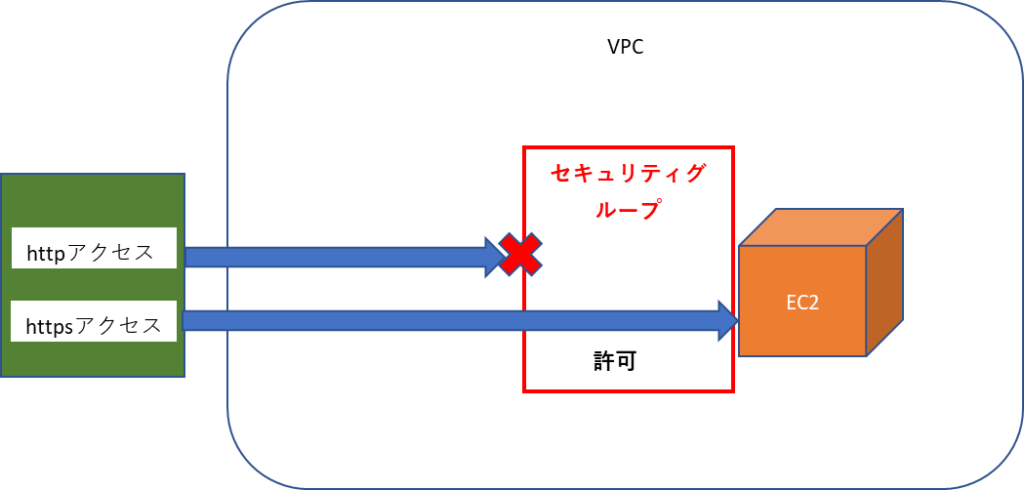

セキュリティグループ

EC2などのインスタンスへのアクセス可否を設定するファイアウォール機能を提供します。

httpsのアクセスが許可されhttpのアクセスは許可されてない例

上記のようなセキュリティグループを作成しEC2などのインスタンスにアタッチする事で機能します。

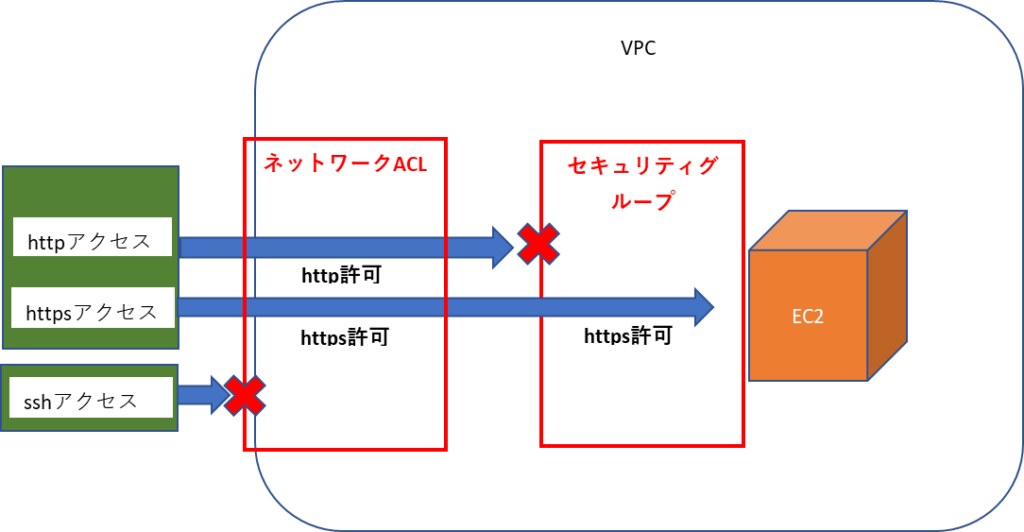

ネットワークACL

VPCとサブネットへのアクセス可否を設定するファイアウォール機能を提供します。

上記の例の各設定は以下の通りです。

ネットワークACL制御

- http許可

- https許可

- ssh拒否

セキュリティグループ制御

- http拒否

- https許可

- ssh許可

今回はここまでです。VPCを作成する前の基礎的な知識をまとめてみました。

次回から、いくつかの種類のVPC構成を作成してきたいと思います。